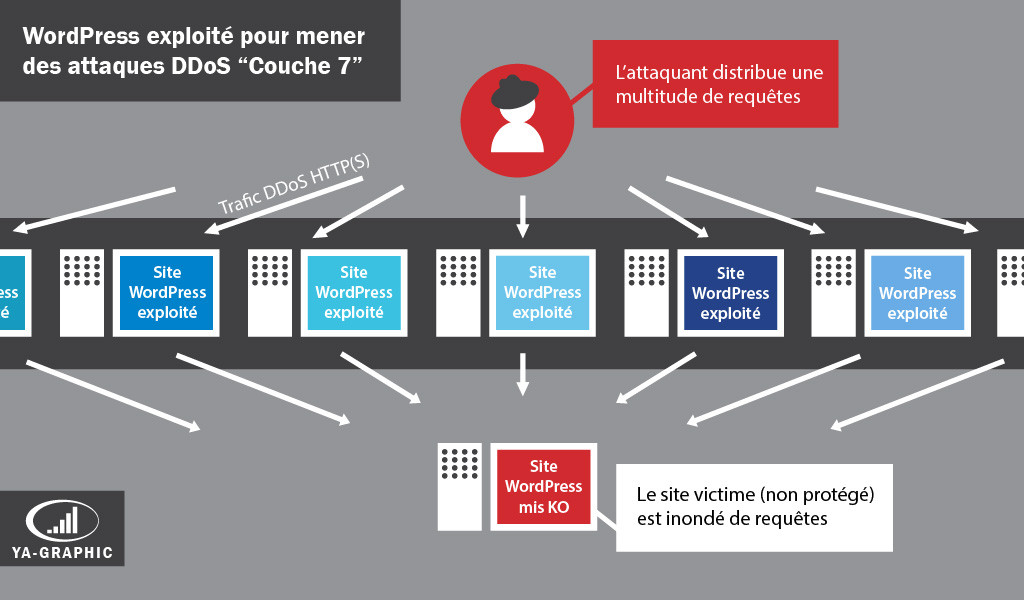

WordPress exploité pour des attaques par DDoS Layer 7

WordPress est le CMS le plus populaire mais c’est aussi le CMS le plus attaqué/exploité pour réaliser des attaques. Ce CMS est une usine à gaz en termes de sécurité. N’ayons pas peur des mots, il suffit d’observer les faits. Ignorer les risques pour son site c’est laisser la porte ouverte aux intrusions et aux attaques. De telles attaques peuvent coûter très cher pour une entreprise.

Les chercheurs de Sucuri ont découvert récemment une attaque de sites WordPress par le Déni de Service Distribué (DDoS) Layer 7. Il existe plusieurs types d’attaques DDoS.

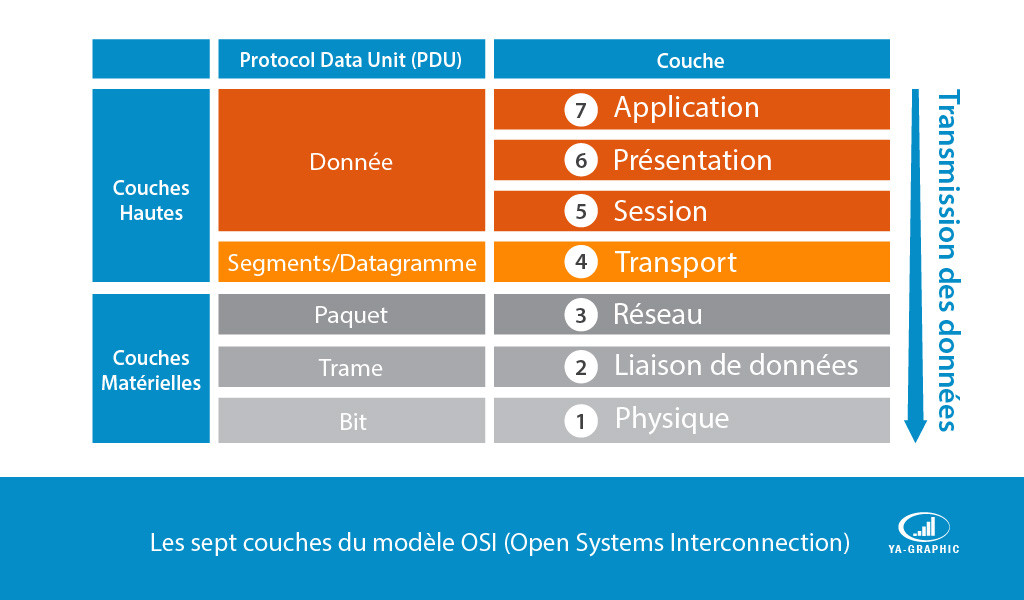

- Couche 7 (Layer 7) : appelée aussi HTTP Flood, elle épuise les ressources d’un site victime,

- Couches 3 et 4 (Layer 3- 4) : elles ralentissent les performances des serveurs web,

- etc.

Vous trouverez chez Akamai la liste des différents types de DDoS. Les attaques par DDoS Layer 7 sont difficiles à détecter. Elles sont furtives et imitent le comportement humain en s’assimilant au trafic web légitime.

Que veux dire “DDoS Layer 7” ?

DDoD Layer 7 désigne une attaque par Déni de Service Distribué qui cible la couche Application du modèle OSI (Open Systems Interconnection). Concrètement une attaque DDoS Layer 7 cible des zones spécifiques d’un site web. Elle produit des milliers de requêtes HTTP(S) – HTTP Flood – qui inondent un serveur web en épuisant ses ressources. Le site est mis KO.

J’ai créé ce tableau, ci-dessous, qui représente le modèle OSI. Ceux qui ont pris des cours d’informatique, et qui ont une bonne mémoire, savent de quoi je parle. La couche 7 du modèle OSI c’est la couche Application. Les couches 3 et 4, donc Réseau et Transport, sont utilisées pour effectuer des attaques DDoS traditionnelles. Ces dernières sont les plus populaires.

L’ampleur de l’attaque

Aujourd’hui les assaillants utilisent encore cette technique. D’après Sucuri plusieurs milliers de sites WordPress généreraient un rythme soutenu de 10 000 à 11 000 requêtes HTTPS par seconde contre un site. Par moments l’attaque pourrait atteindre des pics de 20 000 requêtes HTTPS par seconde. Ce type d’attaque peut durer pendant une journée entière sans interruption.

Les chercheurs de Sucuri ont découvert que la majorité des adresses IP utilisées dans une attaque récente étaient des sites hébergés chez Amazon AWS, Digital Ocean, Google Cloud, Microsoft Azure, Hetzner, OVH et Linode.

L’attaquant exploite des sites WordPress légitimes pour inonder de requêtes un site WordPress (victime).

Votre site a-t-il été la cible de ces attaques ?

Comment savoir si votre site a été touché par une attaque DDoS de type Layer 7. Votre site est indisponible pendant toute une journée ou une demi journée – page blanche – alors que vous n’avez rien touché au code ni même effectué une mise à jour. L’incident se répète pendant plusieurs jours, voire des semaines. Vous ne pouvez pas vous connecter à votre site. Dans les logs de votre serveur on peut repérer les adresses IP d’intrus.

[quote font_size=”18″ arrow=”yes”]

A voir !

Infographie WordPress : une check-list pour sécuriser son site

[/quote]

Comment se protéger ?

La vraie question c’est de savoir si on peut réellement protéger un site web d’une attaque qui provient de plusieurs milliers d’adresses IP différentes chaque seconde. D’après Sucuri on ne peut pas vraiment protéger un site de cette attaque. Même un pare-feu ne suffirait pas à la stopper et très peu de serveurs seraient en mesure de gérer une telle charge, même avec une configuration de proxys et d’équilibreurs de charge. En effet ce type d’attaque ne vise pas la bande passante du serveur mais ses ressources jusqu’à épuisement.

Comment limiter les dégâts ?

Peut-être qu’on ne peut pas protéger un site WordPress à 100% mais on peut atténuer les risques. Voici donc une liste d’opérations de sécurité à appliquer.

- Réaliser régulièrement des sauvegardes de votre base de données et de votre installation WordPress. Une attaque par DDoS peut masquer un vol de données, une injection de virus ou malwares – technique “smokescreening”.

- S’équiper d’un pare-feu applicatif adapté à ce type d’attaque – Web Application Firewall (WAF).

- Analyser les logs de votre serveur.

- Désactiver le service Pingback – dans les “Options de discussion” et dans les anciens articles – pour éviter de pénaliser d’autres sites WordPress.

- Désactiver le service XML-RPC – via un plugin de sécurité – ou restreindre l’accès à des adresses IP sûres – dans le fichier .htaccess.

Ces tâches peuvent être chronophages pour vous mais elles sont essentielles pour garantir la sécurité, l’accès et la visibilité de votre site. Je les réalise pour vous avec le service de Sécurité WordPress.